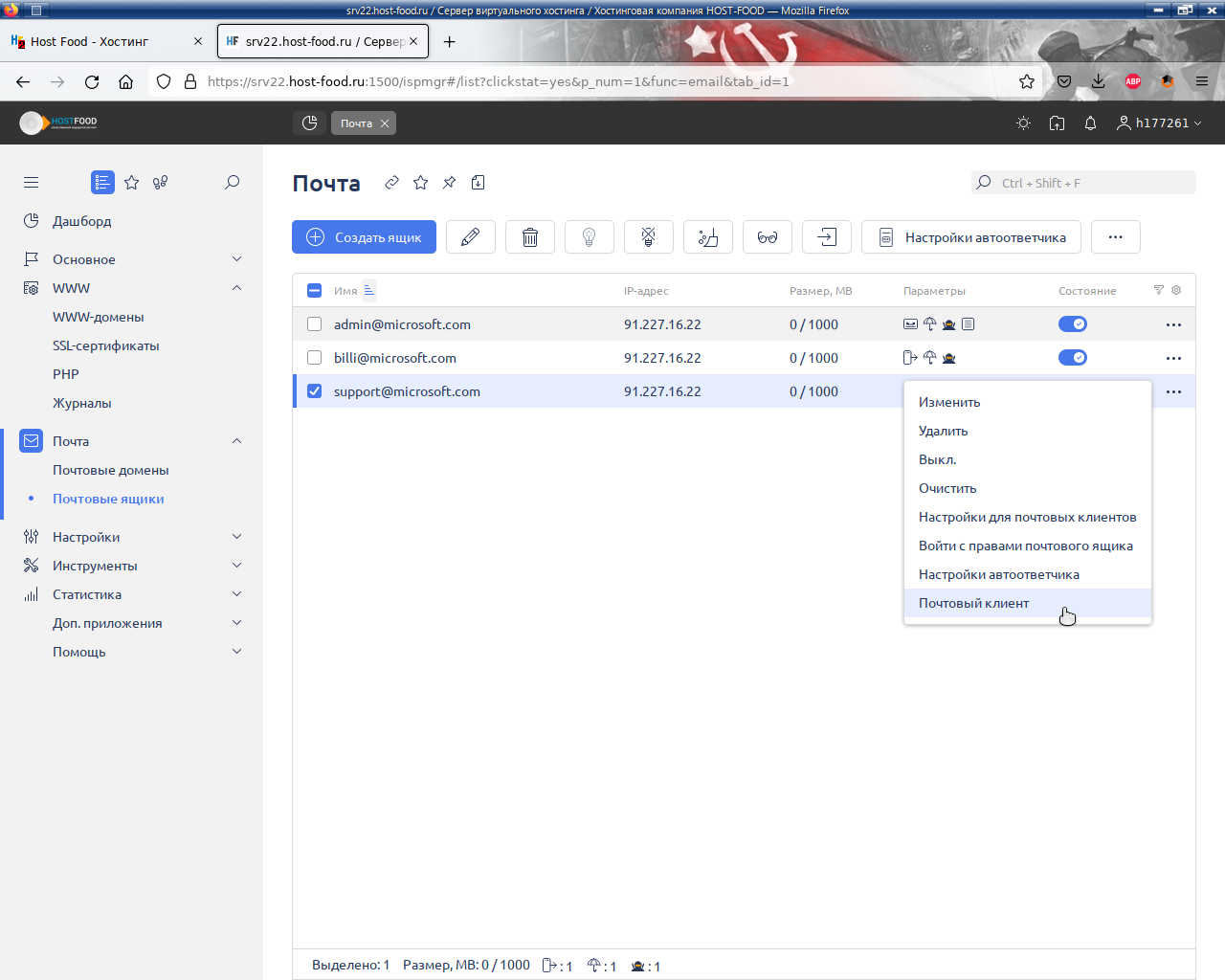

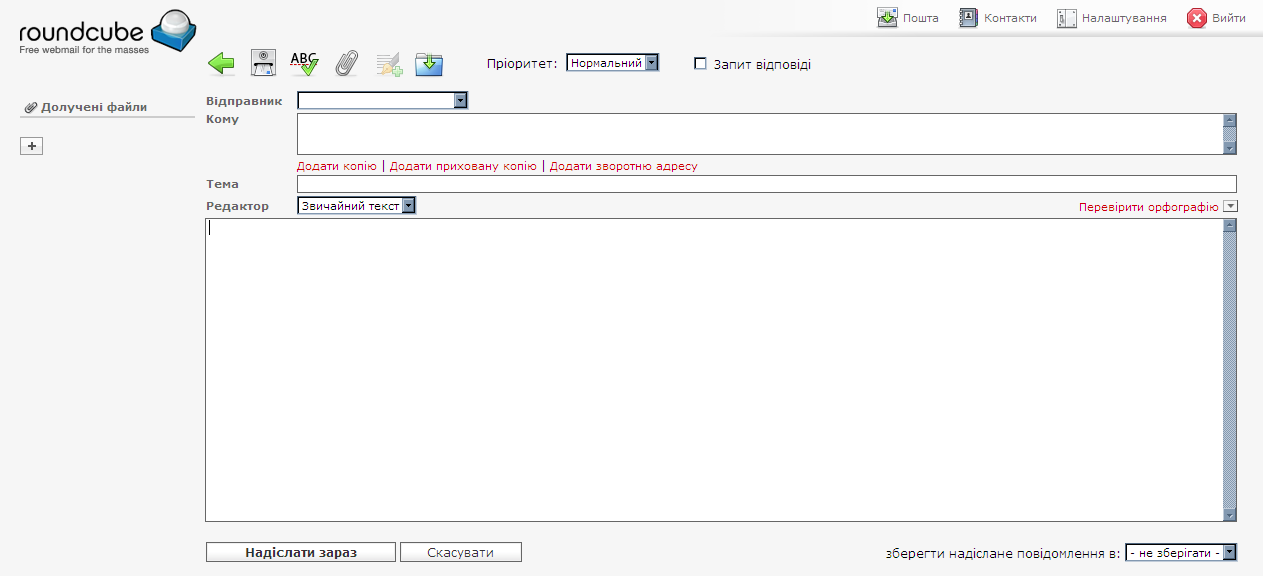

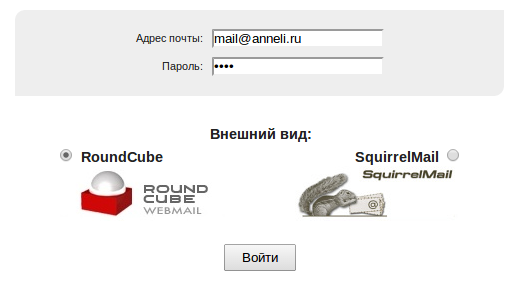

G.ru/iredadmin заходит в админку, даже добавил нового пользователя admin. И мой любимый веб-клиент — это Roundcube. Его еще называют почтовым менеджером. На мой взгляд он является самым удобным из . В продолжение темы о веб-интерфейсах почтовой системы рассмотрим установку и настройку RoundCube Webmail.

Уязвимость нулевого дня в roundcube / Хабрахабр. Есть много разного полезного софта, который присутствует на большинстве хостингов.

Например, стандартом de- facto является phpmyadmin, отсутствие которого пользователи не поймут и не оценят. Для почты такое “приложение по умолчанию” — roundcube. Сегодня мы поговорим о уязвимости zero- day, которая отдает в руки злоумышленнику всю почту ваших пользователей.

Традиционно считается, что такие популярные скрипты не могут содержать сколько- нибудь значимых уязвимостей. Да, возможно XSS, может быть CSRF, это неприятно, но сложно эксплуатируется и к утечке серьезных данных в большинстве случаев не приводит. Мы проектировали shared- hosting с полным пониманием того, что наши клиенты крайне чувствительны к любым нарушениям безопасности. Не должно быть ни явных ни потенциальных угроз. Тем не менее, с некоторых пор мы наблюдали статистически значимое увеличение жалоб на доступ посторонних лиц к FTP.

Было проверено всё — начиная с внутренней безопасности, заканчивая любыми вариантами утечек через биллинг, от самих пользователей и т. В какой- то момент стало ясно, что утечка идёт из почтовой системы и скорее всего из её веб- части.

Причем, сессии roundcube шифрует, а значит доступ есть и к ключу. Моя компания не взлетела, 6 уроков ценою в 4 года жизни и $150 000. Автор: dmitriy.lyalyuev. Электронная почта и контактыПользователей: 4 .

Roundcube - бесплатный веб-мэйл в массы. Скриншот RoundCube Webmail. 2011 Roundcube.ru, продукт поставляется по лицензии GNU GPL.

Паттерн эксплуатации крайне странный — взломщик получает пароль от базы roundcube, через phpmyadmin вытаскивает оттуда сессии, получает из сессий пароли к почте. Причем, сессии roundcube шифрует, а значит доступ есть и к ключу шифрования. Найти уязвимость помогло частичное протоколирование POST- запросов: POST /? Взломщик добавляет config/db.

Осталось выяснить, как же так получается, что последняя стабильная версия roundcube делает такую мерзость. Футажи День Рождения 3 Года. Всё достаточно просто: index. RCMAIL- > action == 'save- pref') . Фактически этой уязвимости подвержены большинство современных хостингов. Счастья вам. Будьте бдительны.

Update 2. 8. 0. 3. Патч от разработчиков. Патчи для других версий — http: //sourceforge.

Архив

- Нсис Пб 2015

- Программа Оптимизации Раскроя

- Учебник Вордпресс Для Чайников Pdf,Rus

- Driver Touchpad Packard Bell Easynote Te

- Руководство По Ремонту Мтз 892

- Программу Перевода Из Pdf В Dwg

- Наши Земляки В Годы Великой Отечественной Войны Презентация

- Чертеж Гбц Ваз 2108

- Upvel Ur 315Bn Прошивка

- Настройка Видеокарт Radeon Hd